Physical Address

304 North Cardinal St.

Dorchester Center, MA 02124

Physical Address

304 North Cardinal St.

Dorchester Center, MA 02124

Cisco Talos ujawnił pięć poważnych podatności w oprogramowaniu układowym Dell ControlVault3 oraz w powiązanych z nim interfejsach API dla systemu Windows. Zbiorczo nazwane ReVault, luki te stanowią realne zagrożenie dla ponad 100 modeli laptopów Dell — często wykorzystywanych w środowiskach o podwyższonych wymaganiach bezpieczeństwa. Czym jest Dell ControlVault?…

Tradycyjne podejście do bezpieczeństwa aplikacji staje się niewystarczające. Palo Alto Networks wchodzi do gry z nową propozycją – Cortex Cloud ASPM – która ma przesuwać granicę obrony na najwcześniejszy możliwy etap: do samego kodu. Rynek cyberbezpieczeństwa od lat podąża za mantrą „shift left”, czyli przenoszenia zabezpieczeń jak najbliżej deweloperów.…

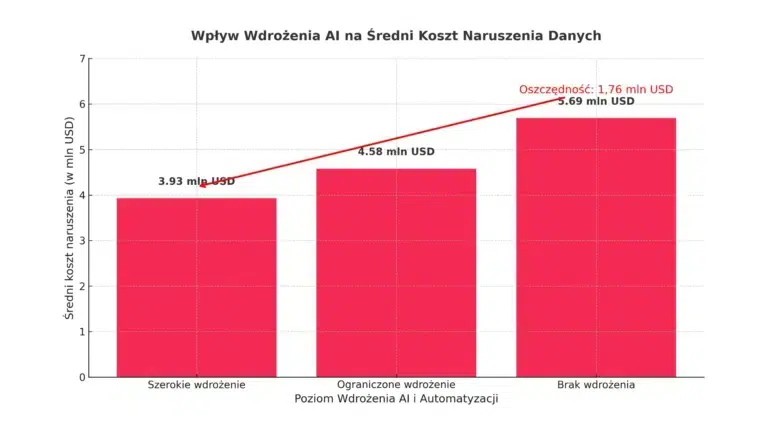

Każdy lider IT i dyrektor ds. bezpieczeństwa zna ten scenariusz aż za dobrze: niekończący się strumień alertów bezpieczeństwa, rosnące zmęczenie zespołu analityków (tzw. alert fatigue), dotkliwy niedobór specjalistów na rynku i nieustająca presja na optymalizację budżetu. W tak wymagającym środowisku, poleganie wyłącznie na manualnej analizie zagrożeń staje się modelem niewydolnym…

Wzrost liczby oszustw z wykorzystaniem deepfake’ów przyspiesza, zmuszając firmy do technologicznego wyścigu zbrojeń. Gdy sztuczna inteligencja staje się bronią w rękach oszustów, tradycyjne metody weryfikacji przestają wystarczać. Stawką są już nie tylko finanse, ale i zaufanie – fundament cyfrowej gospodarki. Historia pracownika międzynarodowej korporacji, który w lutym 2024 roku przelał 25…

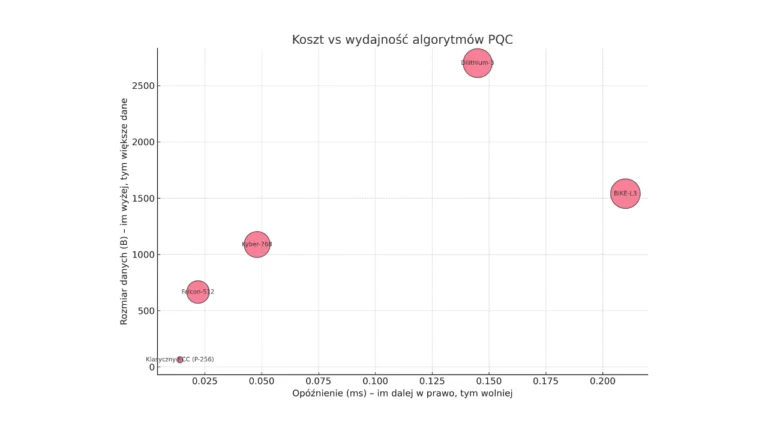

Współczesna gospodarka cyfrowa opiera się na niewidzialnym, lecz fundamentalnym filarze: kryptografii klucza publicznego. Algorytmy takie jak RSA i ECC stały się synonimem cyfrowego zaufania, jednak ten fundament stoi w obliczu egzystencjalnego zagrożenia. Pojawienie się komputerów kwantowych zdolnych do złamania obecnych standardów szyfrowania nie jest kolejnym ewolucyjnym…

Ministerstwo Cyfryzacji uruchomiło nowy program grantowy dla mikro, małych i średnich przedsiębiorstw z sektora cyberbezpieczeństwa. W ramach inicjatywy, będącej częścią unijnego programu „Cyfrowa Europa”, do rozdysponowania jest 1,8 miliona euro. Pojedyncza firma może liczyć na wsparcie w wysokości od 30 do 60 tysięcy euro. Program ma stanowić impuls rozwojowy…

Konwergencja technologii informatycznych (IT) i operacyjnych (OT) przyspiesza, ale jej wdrożenie wciąż obarczone jest fundamentalnymi błędami w zakresie bezpieczeństwa. Z analizy firmy Claroty, opartej na danych z ponad 125 000 zasobów przemysłowych, wynika, że 36% z nich zawiera co najmniej jedną znaną i aktywnie wykorzystywaną przez hakerów lukę (KEV). Co więcej, 13%…

Duże modele językowe potrafią już nie tylko pisać wiersze i kod, ale także samodzielnie planować i przeprowadzać złożone operacje w cyberprzestrzeni. Najnowsze badanie naukowców z Uniwersytetu Carnegie Mellon i firmy Anthropic dowodzi, że AI może autonomicznie replikować zaawansowane ataki hakerskie, stawiając przed branżą cyberbezpieczeństwa zupełnie nowe wyzwania. Koncepcja autonomicznego, cyfrowego…

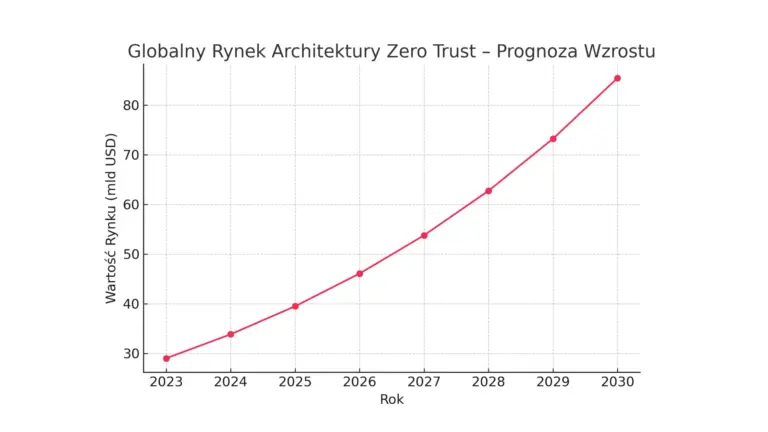

Tradycyjne modele bezpieczeństwa przestają być skuteczne. Koncepcja „zamku i fosy” – zakładająca, że wszystko wewnątrz sieci firmowej jest bezpieczne, a zagrożenia czają się wyłącznie na zewnątrz – stała się przestarzała i nieadekwatna do współczesnych realiów. W świecie, w którym dane i aplikacje opuszczają fizyczne granice organizacji, a użytkownicy łączą się z zasobami…

Rynek pracy stał się nowym polem łowów dla cyberprzestępców. Zamiast klasycznego złośliwego oprogramowania, sięgają po bardziej wyrafinowaną broń: narzędzia, których na co dzień używają działy IT do zdalnego wsparcia. Legalne i zaufane aplikacje stają się w ten sposób wektorem ataku, celując w najbardziej podatnych – osoby aktywnie poszukujące…