Physical Address

304 North Cardinal St.

Dorchester Center, MA 02124

Physical Address

304 North Cardinal St.

Dorchester Center, MA 02124

Kryptowaluta, często kojarzona z maniakami technologii lub osobami, które chcą szybko zebrać gotówkę, stała się popularną metodą płatności. Z raportu Kaspersky Lab wynika, że już jedna osoba na dziesięć (13%) korzysta z cyfrowej waluty w celu dokonania zakupów. Niestety, wzrost popularności tego środka wykorzystują również cyberprzestępcy, którzy biorą…

Tylko od sierpnia do października 2018 roku ze sklepu Google Play usunięto 29 fałszywych aplikacji bankowych, które zawierały trojany. Nastąpiło to dopiero po tym, jak zostały zainstalowane przez ponad 30 tys. użytkowników. Złośliwe oprogramowanie m.in. wykrada dane logowania, wiadomości SMS czy listy kontaktów. Jeden Android.banker.A2f8a zbierał je z ponad 200…

Shadow IT to wszelkie projekty informatyczne wdrażane przez pracowników bez wiedzy lub poza kontrolą zespołu zajmującego się bezpieczeństwem sieciowym. W dobie presji na szybkie wdrażanie innowacji, problem ten staje się coraz większym zagrożeniem dla przedsiębiorstw. Do problemów Shadow IT zaliczyć można m.in. korzystanie z prywatnych pamięci USB, poczty…

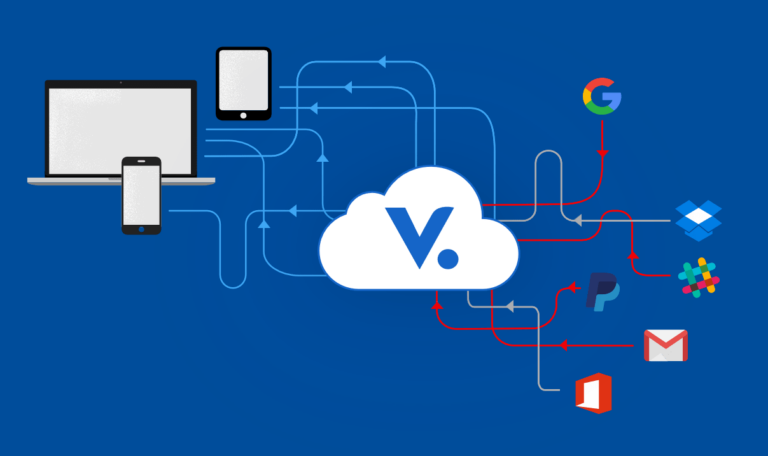

Connect Distribution poinformował o podpisaniu nowej umowy dystrybucyjnej z firmą Veronym – producentem rozwiązania, które zapewnia najwyższej jakości chmurowe cyberbezpieczeństwo. Firma Connect Distribution zyskała tym samym status dystrybutora Veronym na Polskę oraz kraje Europy Wschodniej. Veronym to międzynarodowy zespół specjalistów ds. bezpieczeństwa oraz entuzjastów, którzy wierzą, że ich innowacyjne…

Cezary Piekarski został powołany na stanowisko szefa zespołu ds. zabezpieczeń przed złośliwym oprogramowaniem w Standard Chartered, wiodącym banku międzynarodowym, który w ubiegłym roku otworzył w Warszawie swoje globalne centrum usług. Cezary odpowiada za zabezpieczenia przed złośliwym oprogramowaniem na skalę globalną i ma za zadanie zbudować zespół ekspertów w dziedzinie cyberbezpieczeństwa. Dołączył tym samym…

Aż o 232 proc. wzrosła w ciągu ostatnich sześciu lat liczba cyberataków na notebooki, laptopy i komputery stacjonarne. W samym 2017 r. podjęto 6 milionów prób cyberataków na urządzenia końcowe w Polsce – wynika z raportu opracowanego przez Związek Cyfrowa Polska. Odpowiedni poziom bezpieczeństwa komputerów, smartfonów czy drukarek ważny jest przede…

Złodzieje, którzy posługują się kradzionymi kartami płatniczymi, coraz częściej wykorzystują tzw. inteligentną FUZE. Posiadanie i płacenie jedną kartą jest zdecydowanie mniej podejrzane niż np. 30 kartami wystawionymi na różne osoby. Ryzykowna wygoda Karta Fuze (oryg. Fuze Card) to projekt, który powstał dzięki kampanii crowdfundingowej (finansowanie społecznościowe)…

Cisco ogłosiło wdrożenie nowego Indeksu Gotowości Operacyjnej IT, ujawniającego, jak dane zmieniają sposób zarządzania działami IT przez firmy. Indeks stworzono na podstawie badania ankietowego obejmującego 1500 doświadczonych liderów IT z całego świata. Celem było zrozumienie, na jakim etapie drogi do cyfrowej transformacji znajdują się firmy.…

Jak donosi Bitdefender, skutkiem naruszenia bezpieczeństwa danych, amerykańskie jednostki ochrony zdrowia poniosły w ostatnich latach straty większe niż jakakolwiek inna branża. Średni koszt utraconego lub ujawnionego rekordu danych wyniósł 408 dolarów. Łączne koszty związane z naruszeniem bezpieczeństwa danych w ochronie zdrowia USA są prawie…

Wraz z postępującą cyfryzacją przedsiębiorstw na znaczeniu zyskuje zjawisko BYOD, czyli Bring Your Own Device. Polega na wykorzystaniu przez pracowników prywatnych urządzeń, np. smartfonów i tabletów, do łączenia się z firmową siecią. Zjawisko dotyczy już 87% organizacji[1] i może narażać je na cyberzagrożenia. Odpowiednie zarządzanie środowiskiem BYOD jest jednym z kluczowych obszarów…