Physical Address

304 North Cardinal St.

Dorchester Center, MA 02124

Physical Address

304 North Cardinal St.

Dorchester Center, MA 02124

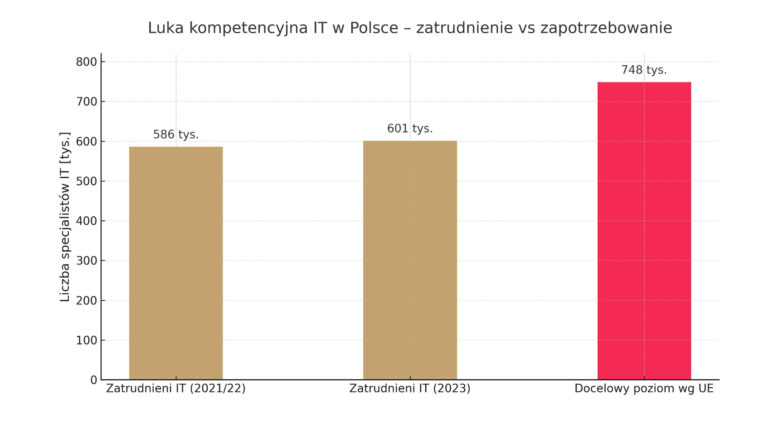

The skills gap in IT is becoming one of the main challenges for the Polish economy, especially in the SME sector. Although the number of IT specialists is growing, micro and small companies still have limited access to key technological talent. The scale…

In a rapidly changing technological world, the emergence of artificial intelligence(AI) and its sudden development has caused considerable confusion for representatives of various IT-related positions. Some perceive it as an opportunity and a support, while others worry about losing their jobs and sense the…

Recent years have seen a sharp rise in cyber threats, with ransomware being one of the most acute. Dariusz Szwed – an expert at Canon Polska who deals with office digitisation and cyber security issues – points out that the problem no longer affects…

Sztuczna inteligencja jeszcze kilka lat temu była futurystyczną wizją, a dziś stanowi kluczowy element cyfrowej transformacji. Jej rozwój i wdrożenia są w dużej mierze kształtowane przez największe firmy technologiczne – Google, Microsoft, Amazon, Meta czy Apple. To właśnie te korporacje posiadają zarówno kapitał, jak i infrastrukturę, aby trenować i rozwijać…

Podczas inauguracyjnego przemówienia na targach MWC 2025 w Barcelonie, Arthur Mensch, dyrektor generalny Mistral AI, podkreślił potrzebę uniezależnienia Europy od amerykańskiej infrastruktury technologicznej. Zwrócił uwagę na konieczność rozwoju lokalnych ekosystemów sztucznej inteligencji, aby Europa mogła aktywnie uczestniczyć w globalnej debacie na temat AI, zdominowanej przez USA i Chiny.…

While the risk of cyber attacks is increasing, data protection has become a priority for businesses and individual users alike. NAS devices in particular, which are an integral part of storage and backup strategies, are an attractive target for cyber criminals. Igor…

Artificial intelligence is developing at a rapid pace and its impact on various sectors of the economy is becoming more and more noticeable, also in Poland. With Ilona Tomaszewska, Public Sector Lead at Microsoft Poland, we will focus on the most important global trends in AI, the challenges…

Today’s internet is facing a rising tide of unwanted traffic generated by bots. According to Imperva’s 'Bad Bot 2024′ report, almost half of web traffic already comes from bots, of which as much as 32% is made up of so-called 'bad’ bots, which cause chaos…

Gdy Natalia rozpoczęła studia na informatyce przemysłowej, była jedną z dwóch kobiet na swoim roku. Zofia, absolwentka informatyki, co prawda miała koleżanki na roku, ale znalazła pracę w firmie, gdzie do tej pory byli zatrudniani prawie wyłącznie mężczyźni. Marta, doświadczona inżynierka oprogramowania wie, że na konferencjach branżowych będzie jedną z kilku kobiet w sali…

Irlandzka Komisja Ochrony Danych (DPC) podjęła kroki prawne przeciwko Twitter International Unlimited Company, irlandzkiemu oddziałowi firmy X należącej do Elona Muska. DPC oskarża firmę o nielegalne zbieranie danych od milionów europejskich użytkowników w celu szkolenia swojego modelu AI, nazwanego Grok. Firma X, jak wiele innych gigantów technologicznych, rozwija własny Large…

Od 1 sierpnia 2024 roku weszła w życie ustawa o sztucznej inteligencji (AI) w Unii Europejskiej. Choć jej pełne wdrożenie zajmie kilka lat, już teraz wyznacza nowe standardy w zakresie zarządzania, bezpieczeństwa i ryzyka związanego z AI. Wprowadzane przepisy mają na celu ochronę praw podstawowych, demokracji i rządów prawa,…

NTT DATA ogłosiła, że w tegorocznej edycji swojego programu Open Innovation po raz pierwszy zaprasza do współpracy firmy z Polski. W tym roku do programu przystępuje Crédit Agricole Bank Polska. Program Open Innovation, uruchomiony przez NTT DATA w 2014 roku, ma na celu łączenie dużych, uznawanych marek z dynamicznymi startupami, które oferują nowatorskie…

Od połowy lipca eksperci z Bitdefender Labs zauważają niepokojący trend związany z kampaniami deepfake wideo, które mają na celu szerzenie fałszywych informacji i manipulację opinią publiczną. Przestępcy przejmują konta popularnych streamerów na YouTube, umieszczając filmy z wizerunkiem Elona Muska, który rzekomo ogłasza swoje pełne poparcie dla Donalda Trumpa…

Departament Sprawiedliwości USA (DoJ) ogłosił przełom w walce z cyberprzestępczością, skazując Wiaczesława Igorewicza Penczukowa na surową karę więzienia oraz nakładając na niego obowiązek zwrotu milionów dolarów tytułem odszkodowania. 37-letni obywatel Ukrainy przyznał się do winy za udział w atakach malware Zeus i IcedID, które wstrząsnęły światem technologicznym. Penczukow, znany…

Włoska policja wydała ostrzeżenie dotyczące oszustw ubezpieczeniowych związanych z kodami QR, których celem są obywatele. Zgodnie z komunikatem oszuści aktywnie kontaktują się z konsumentami za pośrednictwem rozmów telefonicznych, wiadomości i sponsorowanych reklam w mediach społecznościowych, aby promować atrakcyjne oferty ubezpieczenia samochodu. Jak działa oszustwo ubezpieczeniowe z kodem QR? Kontaktując…

Tangerine Telecom z siedzibą w Melbourne, dostawca usług NBN i usług mobilnych, doświadczył na początku tego miesiąca naruszenia danych, w wyniku którego ujawniono dane osobowe ponad 232 000 australijskich klientów. Niebezpieczne naruszenie danych w Australii Na początku tego miesiąca Tangerine Telecom ujawniła, że dostęp do danych obecnych i byłych klientów uzyskała…

Jeremiah Fowler, znany badacz cyberbezpieczeństwa, natknął się na bazę danych, w której ujawniono ponad 153 GB danych osobowych uczniów i rodziców na Filipinach. W sumie odnaleziono ponad 200 000 rekordów w niechronionej hasłem bazie danych w chmurze połączonej z aplikacją do kuponów online (OVAP), platformą utworzoną przez Departament Edukacji (DepEd) i Komitet…

Eksperci ds. cyberbezpieczeństwa zauważyli nową nielegalną działalność generującą przychody wśród północnokoreańskich hakerów: tworzenie witryn hazardowych zawierających złośliwe oprogramowanie i sprzedawanie ich innym cyberprzestępcom. Witryny hazardowe zamienione w MaaS Innymi słowy, aktywność tę można postrzegać jako konkretną gałąź złośliwego oprogramowania jako usługi (MaaS), która zapewnia dostęp…

Google zajmuje się pierwszym w tym roku krytycznym problemem bezpieczeństwa przeglądarki Chrome, wydając ważne aktualizacje dla użytkowników komputerów stacjonarnych i urządzeń mobilnych. Z opublikowanego przez giganta technologicznego poradnika wynika, że przeglądarka Chrome została zaktualizowana do wersji 120.0.6099.234 dla komputerów Mac, wersji 120.0.6099.224 dla systemu Linux i wersji…

W erze cyfrowej na rozległych obszarach Internetu czai się nowa forma kradzieży, która potajemnie wykorzystuje zasoby Twojego komputera: cryptojacking. To ukryte zjawisko przejmuje moc obliczeniową w celu wydobywania kryptowaluty, obarczając ofiary spowolnieniem wydajności i zawyżonymi rachunkami za energię. Cryptojacking to zagrożenie ukryte pod przykrywką pozornie niegroźnych aplikacji, działające w cieniu legalnych…

Luka oznaczona jako CVE-2023-5360 została sklasyfikowana w CVSS v3.1 z wynikiem 9,8, co oznacza, że jest „krytyczna”. Umożliwia nieuwierzytelnionym atakującym przesyłanie dowolnych plików na podatne strony internetowe dzięki luce w mechanizmie sprawdzania rozszerzeń, zaprojektowanym w celu ograniczenia przesyłania tylko do niektórych dozwolonych typów plików. Lukę wykorzystano jeszcze zanim dostawca…